微軟安全研究團隊揭露了一種名爲 “Whisper Leak” 的嚴重隱私漏洞。這是一種針對現代 AI 聊天服務的側信道攻擊,可能讓惡意用戶窺探到用戶與 AI 之間的對話內容。

這一攻擊的核心在於,它並不需要破解現有的 TLS 等加密協議,而是通過分析加密網絡流量的元數據,諸如數據包的大小、傳輸時序以及序列模式,從而推斷出用戶與 AI 的對話主題。由於 AI 服務爲了提供流暢的體驗,通常採用逐個 token 流式傳輸應答的方式,這種做法在網絡層留下了獨特的 “指紋”,爲攻擊提供了可行性。

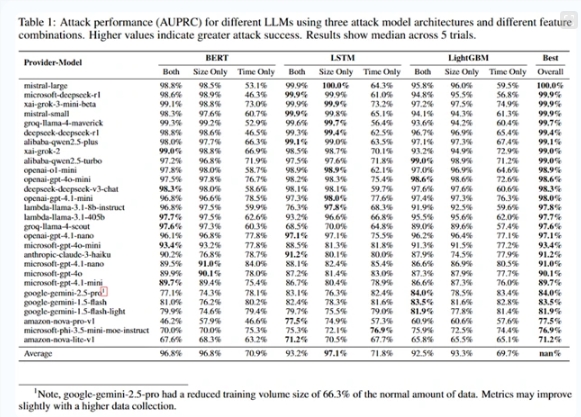

研究人員訓練了機器學習模型,並通過收集大量 AI 應答的加密數據包軌跡,證明了這種攻擊的有效性。不同主題的對話產生了系統性差異的元數據模式。例如,涉及 “洗錢” 等敏感話題的提問,其應答數據包的節奏和大小與普通日常對話有顯著不同。在受控實驗中,分類器對於識別特定敏感話題的準確率超過了98%,顯示出其在現實世界中進行高精度監控的潛力。

該漏洞使得廣泛的 AI 聊天服務面臨系統性風險。攻擊者,特別是互聯網服務提供商(ISP)或公共 Wi-Fi 上的惡意行爲者,可能利用 “Whisper Leak” 觀察用戶的網絡流量,從而識別和標記敏感對話。這對記者、活動家以及需要法律或醫療建議的普通用戶來說,構成了嚴重威脅。儘管對話內容本身是加密的,用戶的對話 “主題” 卻可能被泄露,從而引發後續審查或風險。

在微軟遵循負責任披露原則後,多家主流 AI 供應商迅速採取了應對措施。當前的緩解方案主要包括:通過隨機填充或內容混淆來打破數據包大小與內容長度的關聯;採用 tokens 批處理以降低時間精度;以及主動注入虛擬數據包以干擾流量模式。這些措施雖然提高了安全性,但也帶來了延遲增加和帶寬消耗增大的問題,服務商不得不在用戶體驗和隱私保護之間做出權衡。

對於普通用戶來說,處理高度敏感信息時,優先選擇非流式應答模式,並避免在不受信任的網絡中進行查詢,是當前有效的防護手段。

劃重點:

🌐 研究人員揭示 “Whisper Leak” 是一種新的隱私漏洞,通過網絡流量元數據分析竊取 AI 聊天內容。

🔍 攻擊方法無需破解加密協議,準確率超過98%,讓惡意用戶可能識別敏感對話。

🛡️ 多家 AI 供應商已採取措施,但用戶仍需注意在不受信任的網絡中保護敏感信息。